Ten artykuł to drugi z cyklu materiałów, w których szczegółowo przyglądamy się funkcjonalnościom i możliwościom rozwiązania VMware Cloud Director oferowanego przez GigaCloud. Moim celem jest przeanalizowanie poszczególnych komponentów tej platformy oraz pokazanie, jak można je wykorzystać w wybranych aspektach codziennej pracy z chmurą opartej na tej technologii. Każdy artykuł będzie się koncentrował na innym aspekcie VMware Cloud Director – od tworzenia maszyny wirtualnej, testy wydajnościowe, przez backup, migrację aż po awaryjne odtwarzanie (DR).

Zapraszam do śledzenia kolejnych wpisów z tej serii, które będą pojawiać się w najbliższym czasie:

- Przegląd środowiska VMware Cloud Director w Gigacloud

- Przykładowa konfiguracja środowiska przez GUI (pierwsza maszyna)

- Przykładowa konfiguracja środowiska przez IaC (Terraform i wiele maszyn)

- Testy wydajnościowe łącza internetowego oferowanego przez providera

- Testy wydajnościowe wdrożonych maszyn dostępnych dysków

- Weryfikacja i konfiguracja funkcji kopii zapasowych od Veeam udostępnionych na platformie

- Migracja do VMware Cloud Provider przy pomocy VMware Cloud Director Availability

- Awaryjne odtwarzanie do centrum danych przez VMware Cloud Director Availability

Wprowadzenie do zakresu bieżącego artykułu

W poprzednim artykule omówiliśmy ogólny przegląd środowiska VMware Cloud Director. W tej części skupiamy się już na praktyce – na skonfigurowaniu pierwszej maszyny wirtualnej w środowisku chmurowym GigaCloud, korzystając z interfejsu graficznego (GUI) VMware Cloud Director.

Zakres artykułu obejmuje:

- Stworzenie i skonfigurowanie sieci (segmentu) zarządzającej w VMware Cloud Director wraz z IP pool.

- Wdrożenie maszyny z katalogu szablonów, korzystając z IP Pool.

- Otwarcie konsoli i weryfikację konfiguracji sieciowej.

- Wdrożenie reguł firewallowych dla ruchu przychodzącego i wychodzącego w NSX Edge.

- (Opcjonalne) Stworzenie NSX IP Set dla odblokowywanej wewnętrznej sieci.

- Wdrożenie reguł NAT (SNAT, DNAT) dla dostępu do internetu oraz logowania się przez RDP.

- Prosty test łączności (PING/WWW).

Poniżej przedstawiamy krok po kroku, jak zrealizować te zadania.

1. Stworzenie i konfiguracja sieci (segmentu) zarządzającej

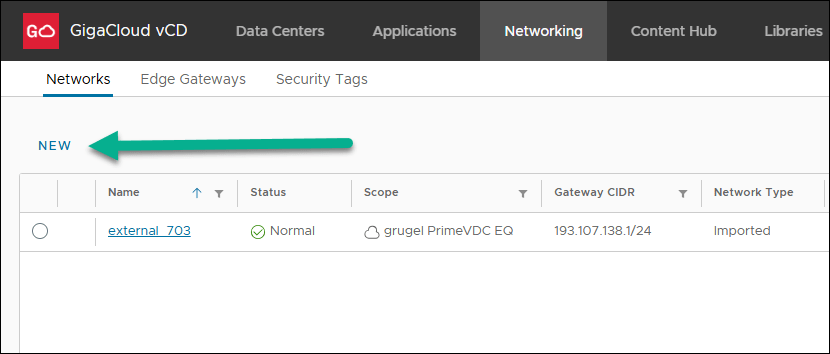

Przejście do sekcji Networking i dalej Networks

-

- W interfejsie VMware Cloud Director wybierz kliknij NEW.

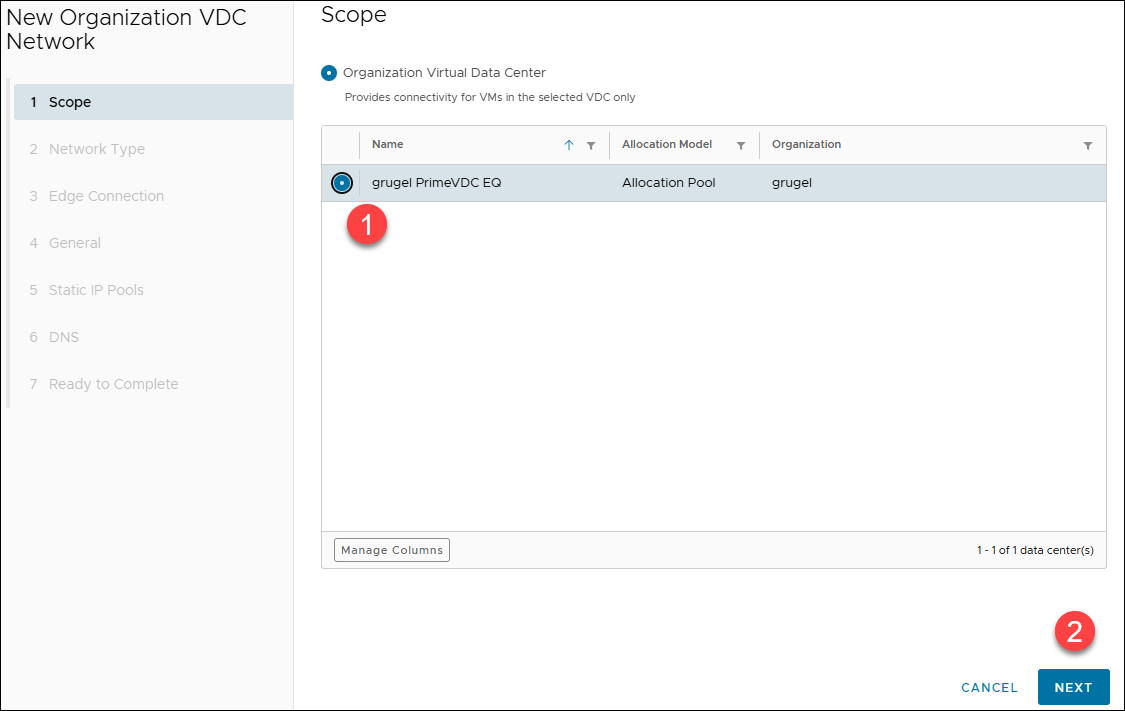

- Wybierze “scope” czyli zakres jakiego ma dotyczyć sieć. W naszym przypadku jest prosto. W bardziej zaawansowanych konfiguracjach klient może miec więcej VDC albo Datacenter Grupę, która także może być wybrana. Klikamy NEXT.

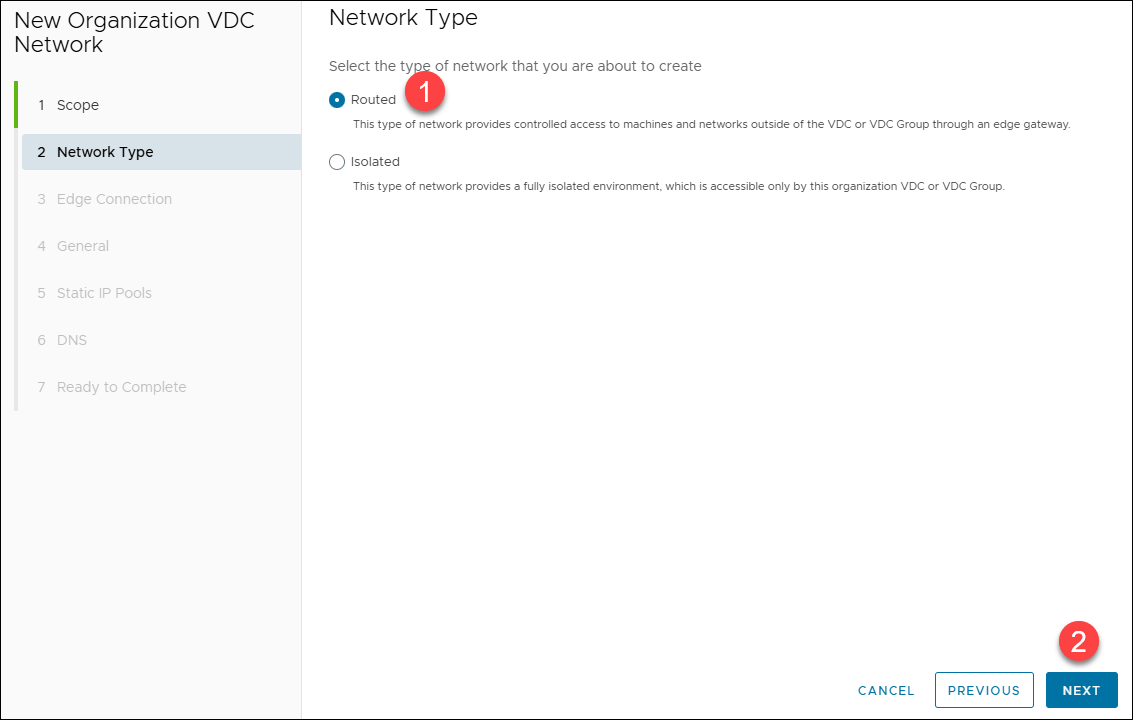

- W sekcji Network Type mamy do wyboru 2 rodzaje sieci. Wybieramy Routed poniewaz jesteśmy zainteresowany komunikacją ze światem zewnętrznym. Daję to też gwarancje podpięcia tej sieci do NSX EDGE.

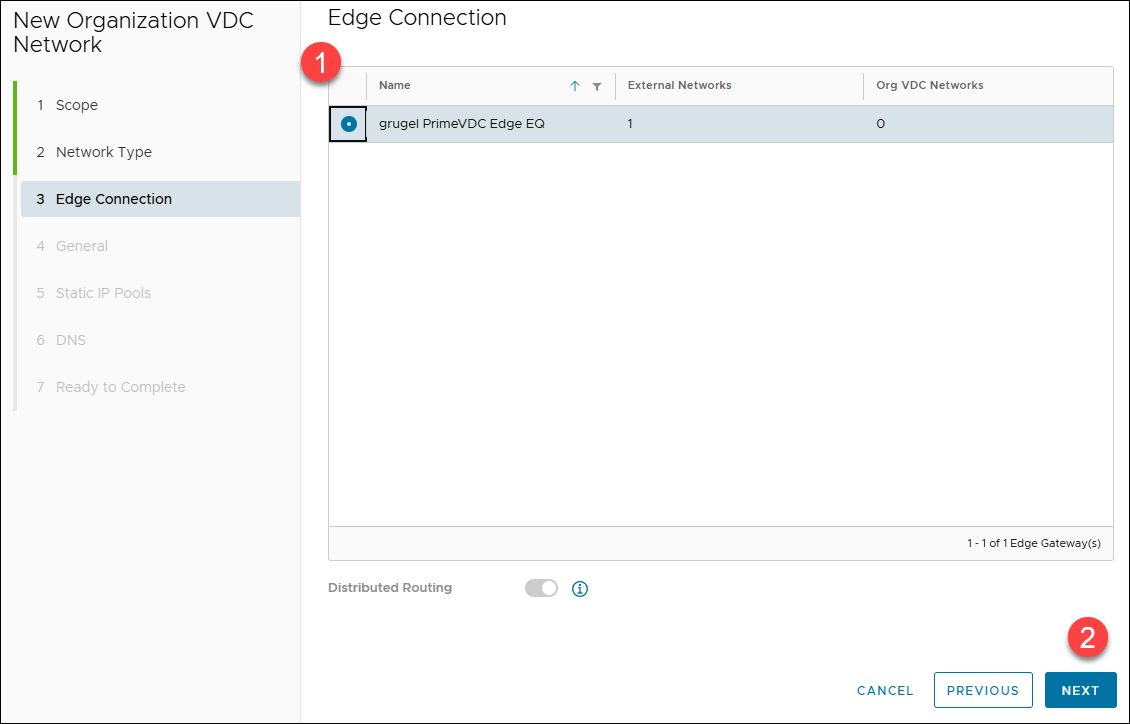

- W sekcji Edge Connection w naszym przypadku mamy tylko jednego EDGE do wyboru. Może jednak tez być, że będzie więcej niż jeden i musimy zdecydować, jaki EDGE wówczas będzie zarządzał komunikacją z podłączanego segmentu.

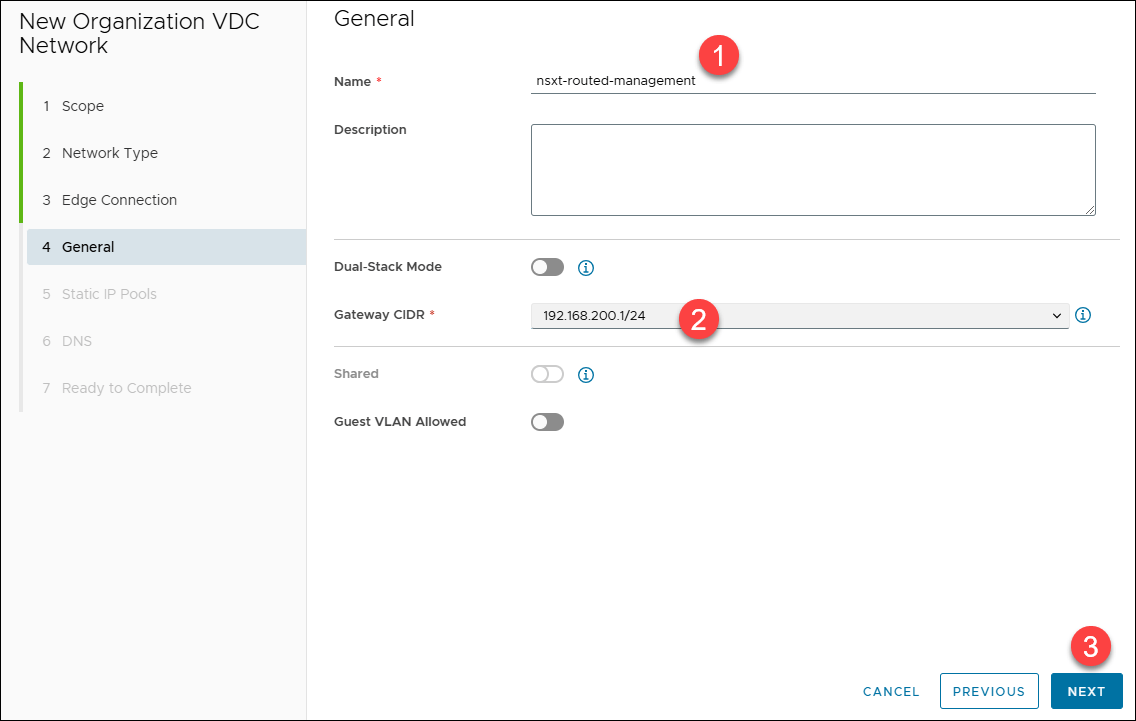

- W sekcji Ganeral definiujemy podstawowe parametry sieciowe jak nazwa widoczna w interfejsie, gateway IP. Następnie klikamy NEXT.

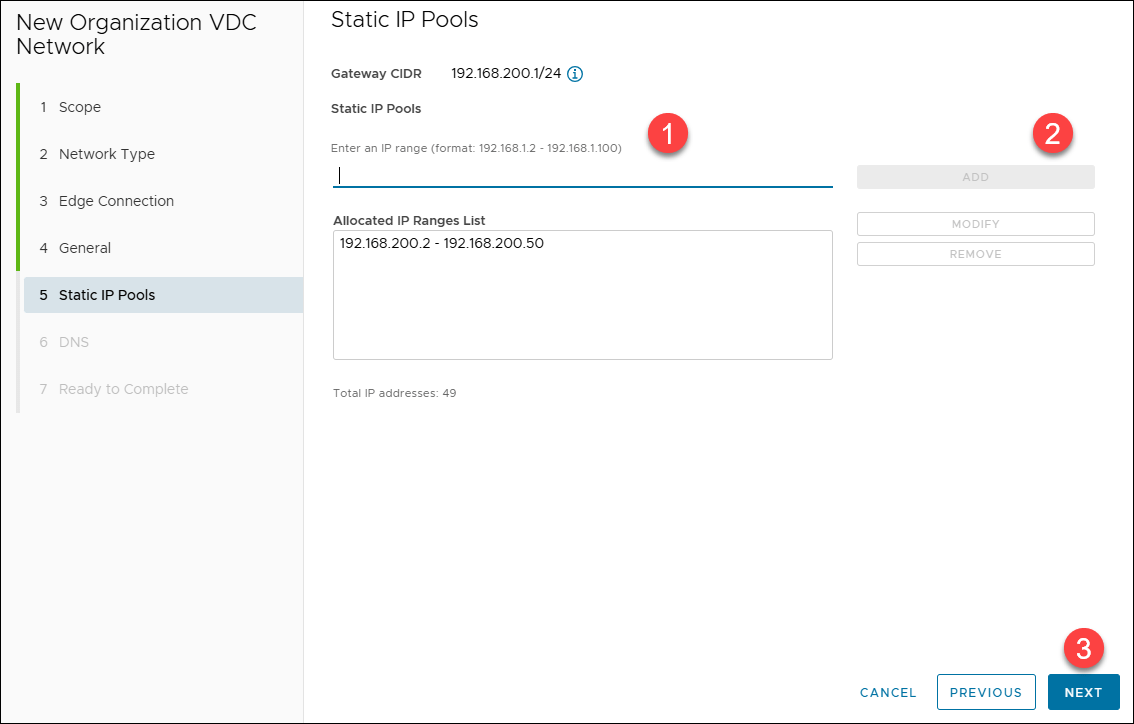

- Pierwszą opcjonalną sekcją jest Static IP Pools gdzie możemy zdefiniować zakres adresów IP, który może być rozdawany maszyną podpiętych do tej sieci. Warunkiem tutaj też jest to, że maszyna podpięta do tej sieci będzie chciała z tej puli adresów IP skorzystać. (dokonuje sie tego na podstawie interfejsu sieciowego maszyny)

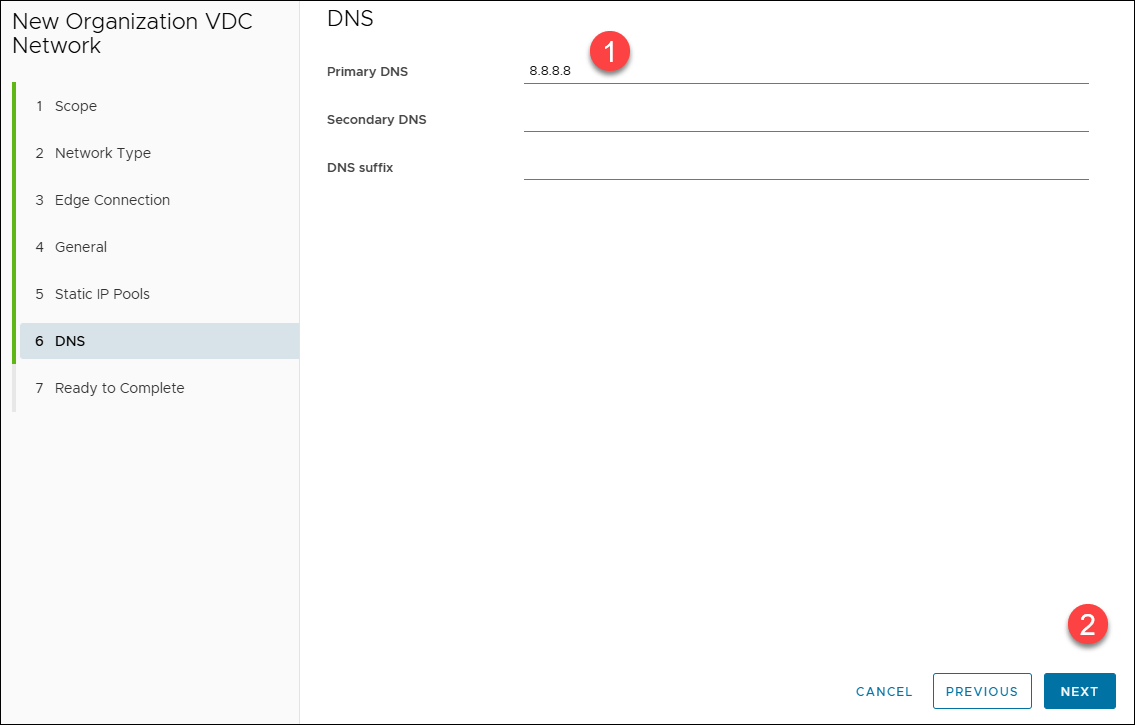

- Drugim opcjonalnym komponentem jest konfiguracja DNSa dla podłączonych maszyn.

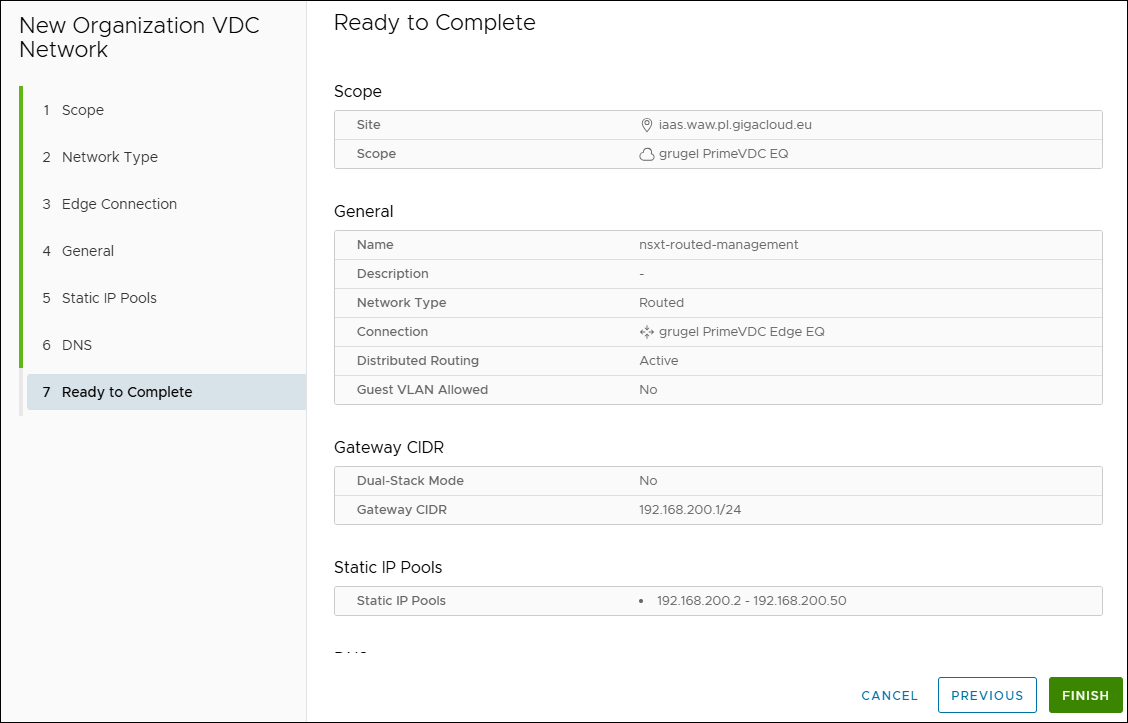

- W ostatniej sekcji Ready to Complete mamy możliwość zweryfikowania wprowadzonych parametrów. Jeśli wszystko się zgadza klikamy FINISH.

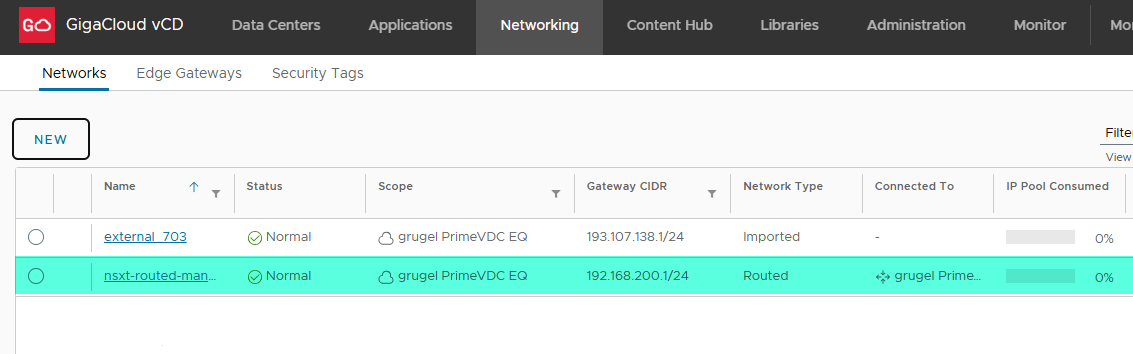

- Po paru chwilach sięć jest widoczna w interfejsie i gotowa do używania.

- W interfejsie VMware Cloud Director wybierz kliknij NEW.

2. Wdrożenie maszyny z katalogu szablonów z wykorzystaniem IP Pool

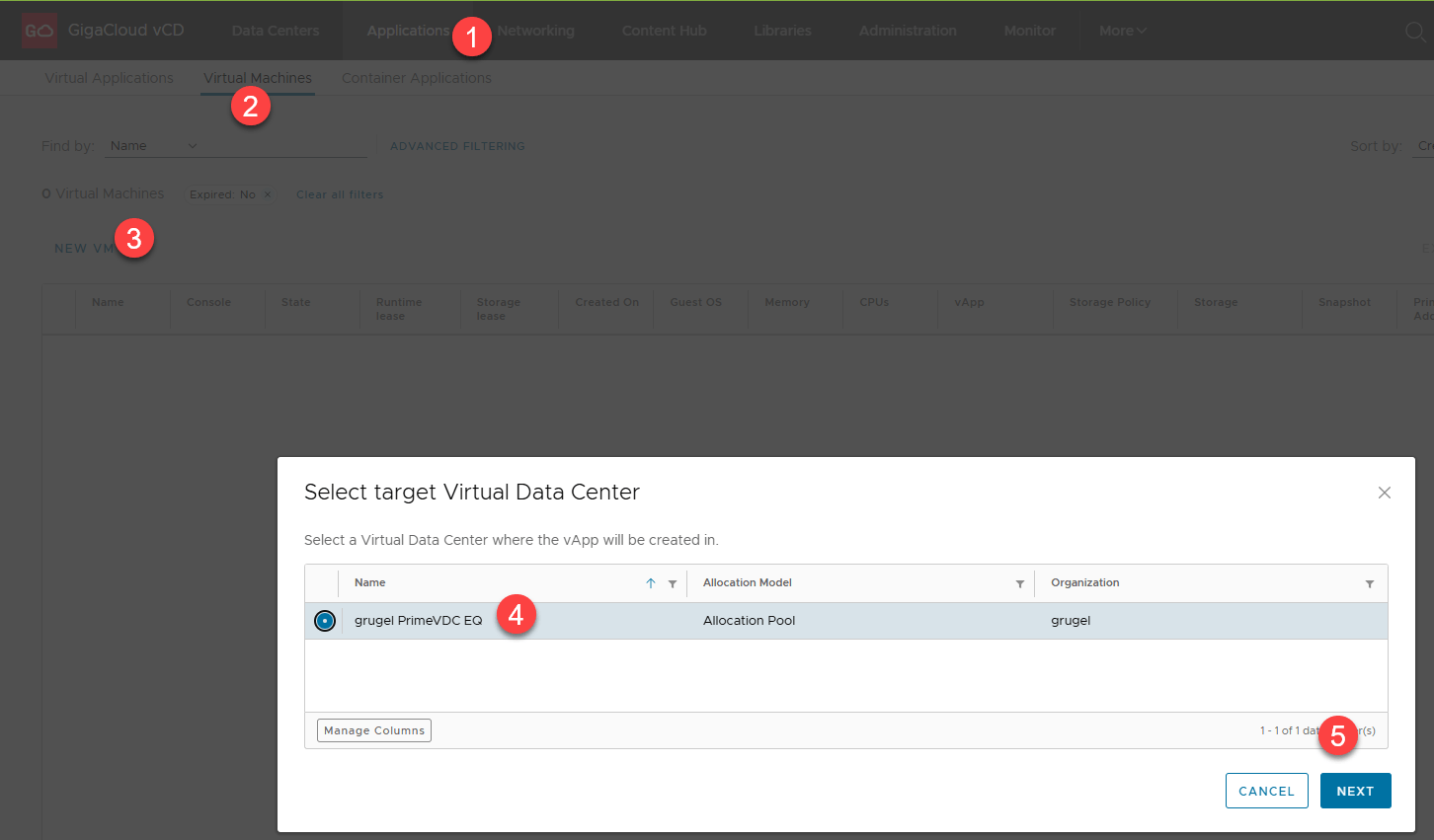

- Przejście do sekcji Applications i dalej Virtual Machines

- W interfejsie wybieramy NEW VM

- wybieramy nazwę naszego VDC

- Dobranie parametrów maszyny wirtualnej

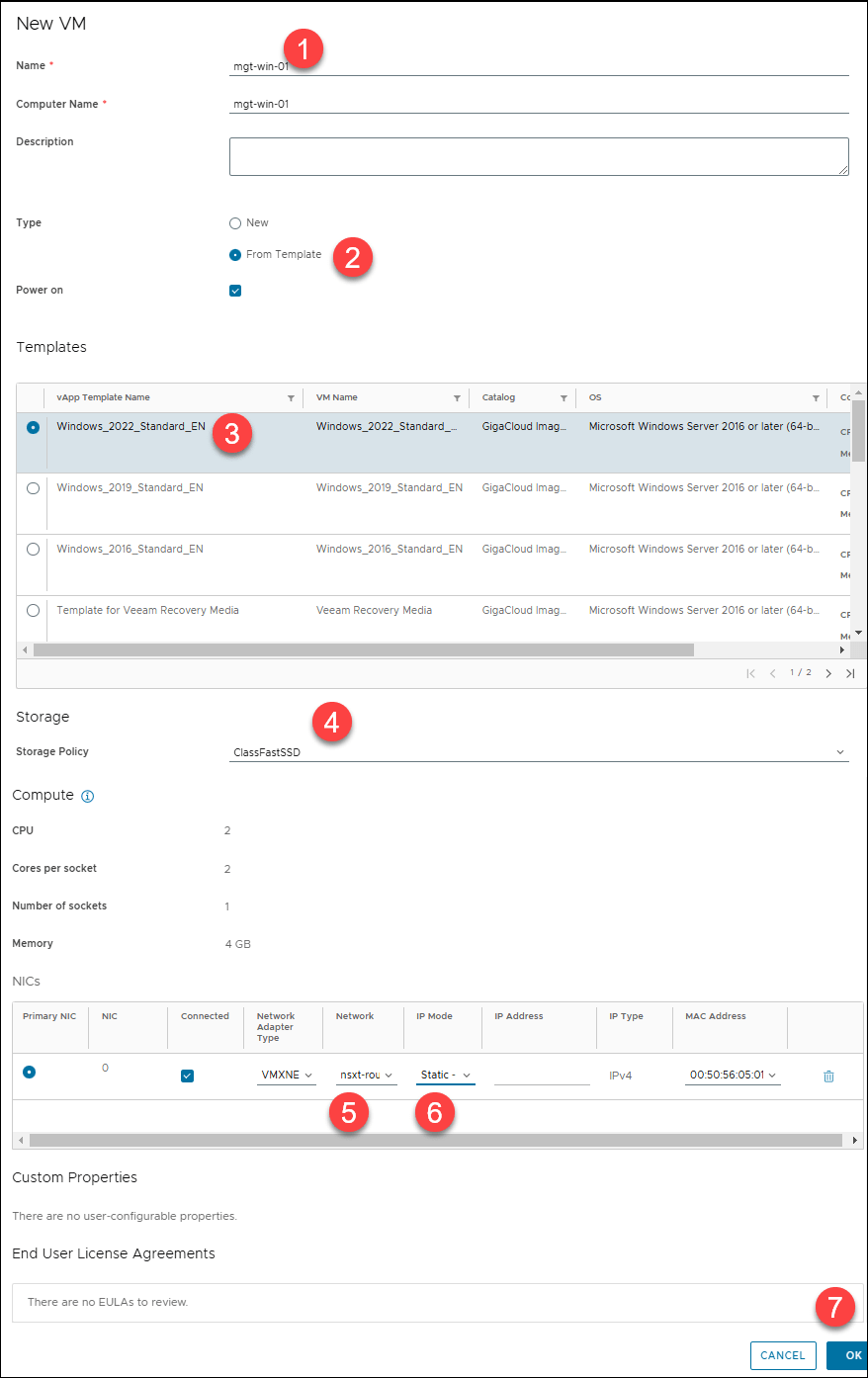

- Definiujemy nazwę maszyny

- Czy ma być kompletnie pusta maszyna czy z szablonu

- Wybieramy przygotowany szablon z potrzebnym systemem operacyjnym

- Wybieramy tzw. “storage policy” pod czym kryje się najczęściej klasa definiująca prędkość dysków, na jakich będzie uruchomiana maszyna. Może to być zarówno VSAN, zewnętrzna macierze czy NFS. Tutaj jednak mamy do wyboru 2 opcje, które z tego co się dowiedziałem różnią się właśnie prędkością i ilością ograniczonych IOPSów.

- Definiujemy, w jakim segmencie ma działać nasza maszyna i skąd ma pobierać adres IP. W naszym przypadku skorzystamy z sieci tworzonej przed chwilą i zdefiniowanej na niej grupy adresów IP (tzw. Static – Pool)

- Po wszystkim zatwierdzamy klikając OK.

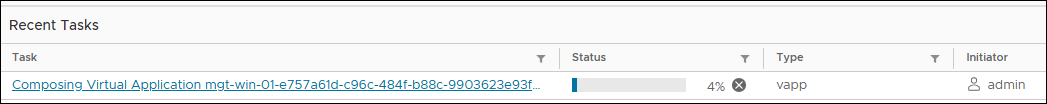

- Postęp tworzenia

- Finalizacja wdrożenia

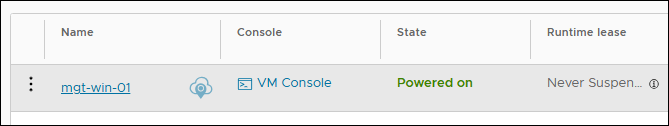

- Po jakimś czasie maszyna pojawia się w konsoli.

- Po jakimś czasie maszyna pojawia się w konsoli.

3. Otwarcie konsoli i weryfikacja konfiguracji sieciowej

- Re-konfiguracja hasła

- Wchodzimy w maszynę

- Dalej Guest OS Customization gdzie klikamy EDIT

- odznaczamy “Augo generate password” (tak ja wole mieć swoje hasła)

- dalej zapisujemy poprzez SAVE

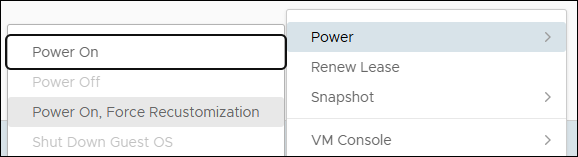

- Wyłączamy maszynę i włączamy opcją “Power On, Force Recustomization“

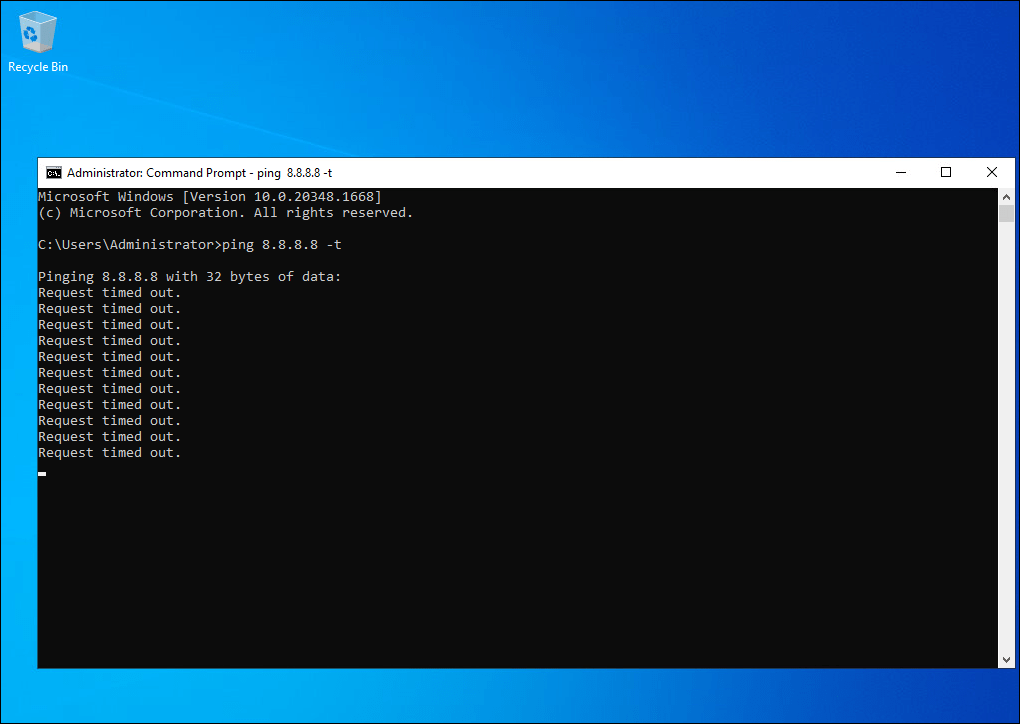

- Uruchomienie ciągłego PINGa

- Po uruchomieniu maszyny klikamy Launch Web Console

- Zaloguj się do systemu operacyjnego z użyciem użytkownika “administrator” i hasła, jakie przed chwilą skonfigurowaliśmy

- uruchamiamy wiersz poleceń “cmd” i wykonujemy komendę PING do dowolnego serwera w internecie. W moim przypadku wybrałem serwer DNS Google, czyli “ping 8.8.8.8 -t”. Widać, że na tę chwilę nie ma połączenia.

- Jakby co wcześniej sprawdziłem i konfiguracja sieci już gotowa do użycia. Czyli IP, maska i DNS skonfigurowany tak jak to konfigurowaliśmy w momencie tworzenia segmentu.

4. Wdrożenie reguł NAT (SNAT i DNAT)

- Cel konfiguracji NAT

- SNAT (Source NAT) – pozwala maszynom w sieci wewnętrznej wychodzić do Internetu z publicznego adresu IP Edge.

- DNAT (Destination NAT) – umożliwia przekierowanie ruchu przychodzącego z zewnątrz (np. RDP) na wybraną maszynę w sieci lokalnej.

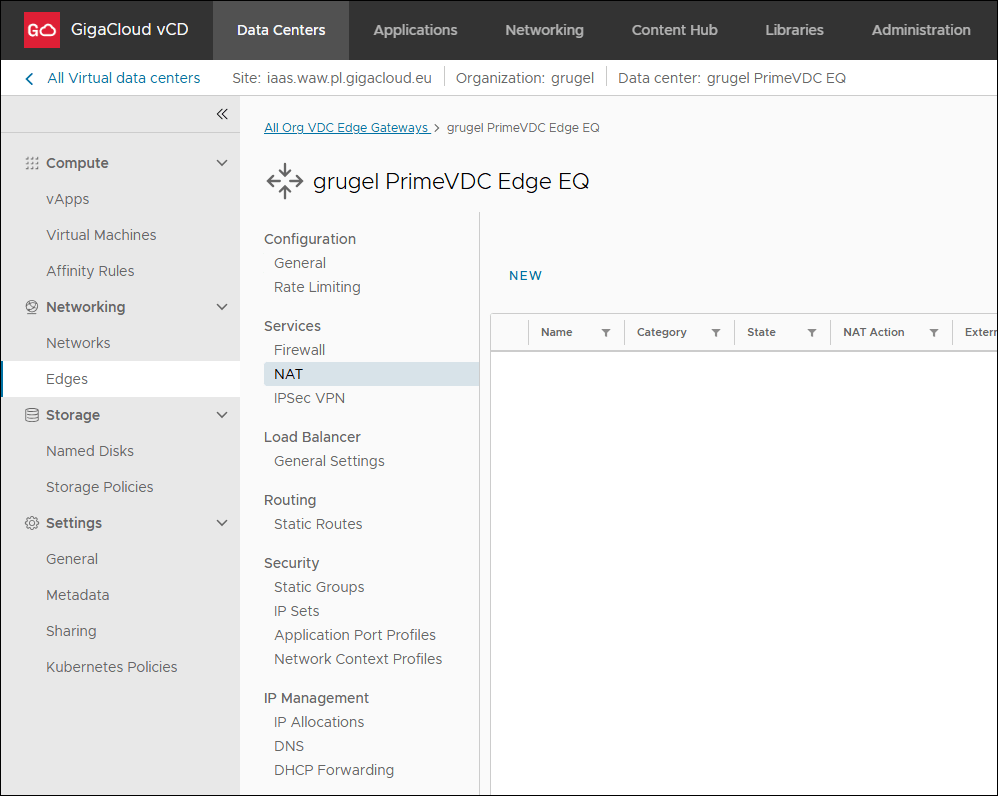

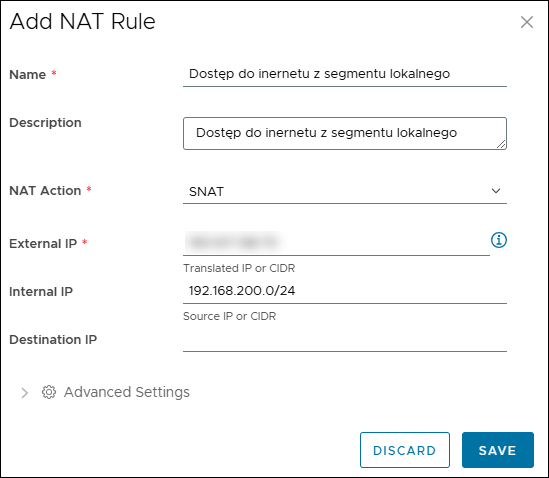

- Konfiguracja SNAT

- W ustawieniach Edge Gateway przejdź do zakładki NAT (nasze VDC > Edges > nasz EDGE > NAT).

- Dodaj regułę SNAT, wskazując External IP (Publiczny adres IP naszego edge. Można go sprawdzić szybko klikając ikonkę po prawej stronie “i”) i w moim przypadku podałem adres zakres sieci (Internal IP), z której mają maszyny mają mieć dostęp do internetu.

- Zatwierdź zmiany SAVE.

- W ustawieniach Edge Gateway przejdź do zakładki NAT (nasze VDC > Edges > nasz EDGE > NAT).

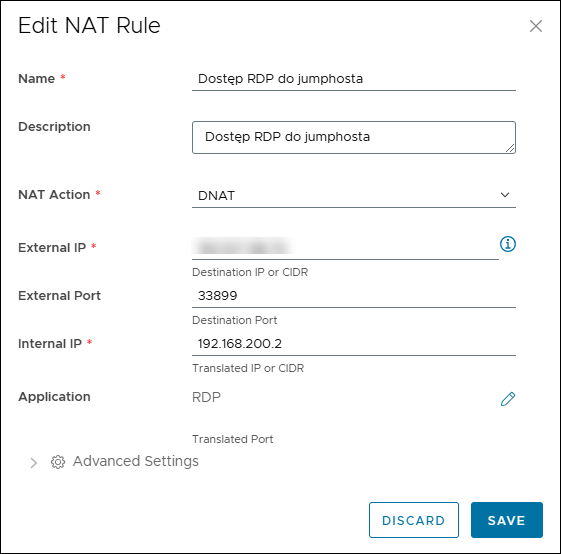

- Konfiguracja DNAT

- W tej samej zakładce NAT dodaj regułę DNAT, np. dla usługi RDP. Tutaj także potrzebować będziemy External IP (Publiczny adres IP naszego EDGE. Można go sprawdzić szybko klikając ikonkę po prawej stronie “i”) następnie External Port (port na który będziemy logować się przykładowo z naszego komputera).

- Internal IP jest to adres lokalny w naszym VDC na który ma byc przekierowany ruch

- Ostatnia rzeczą jest Application gdzie definiujemy rodzaj usługi na który ma być przekierowywany wcześniej zdefiniowany port. W naszym przypadku wybraliśmy predefiniowany RDP co jednocześnie oznacza że NAT będzie tłumaczył ruch z portu 33899 na 3389 otwarty na serwerze lokalnym.

- Jeśli wszystko jest na miejscu zapisujemy poprzez SAVE.

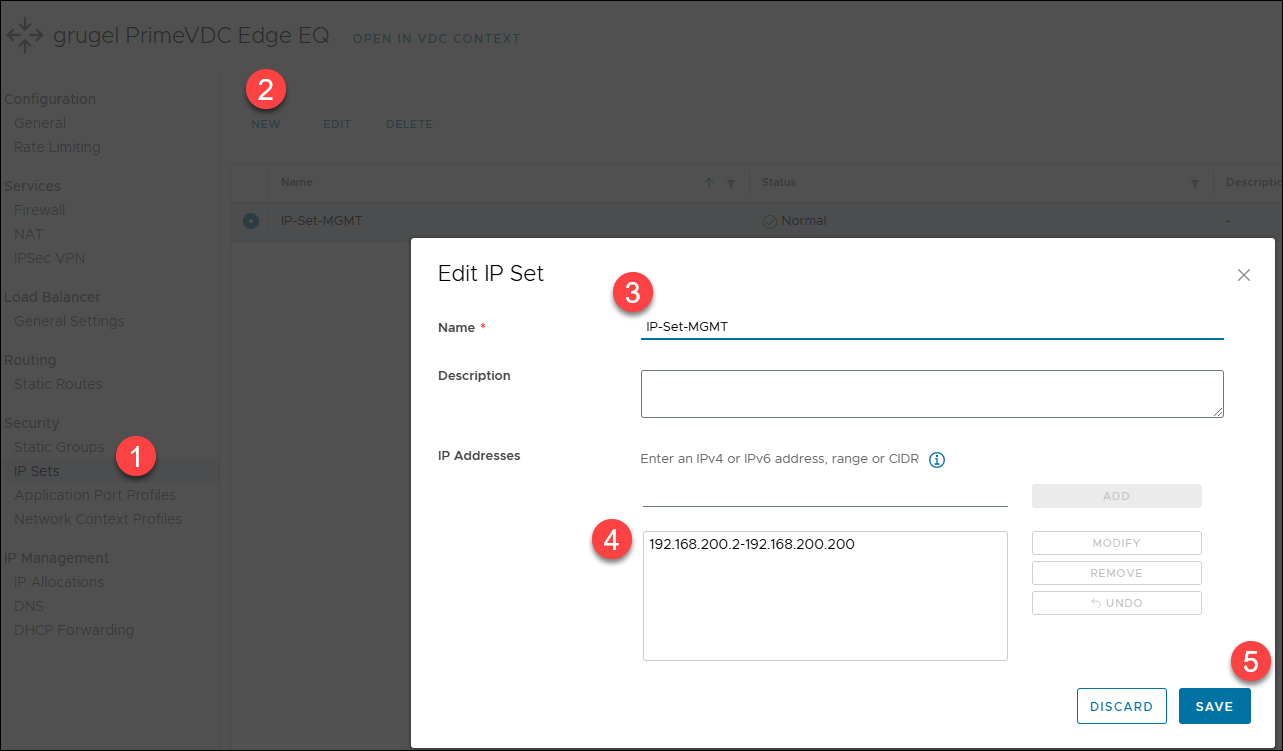

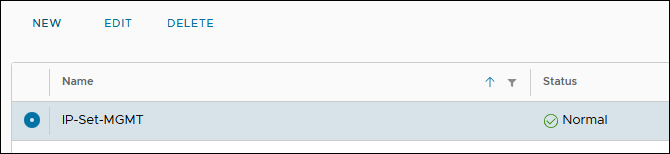

5. (Opcjonalne) Stworzenie NSX IP Set dla wewnętrznej sieci

Nieobowiązkowym obiektem ale pomagającym przyszłościowo zarządzac “rulami” definiujac czytelne nazwy grup są tzw. IP SETy. Dlatego też tutaj ich użyjemy.

- Czym jest IP Set

- IP Set to obiekt, w którym grupujesz określone adresy lub zakresy adresów.

- Pozwala to na łatwiejsze zarządzanie regułami firewall, bo odwołujesz się do nazwanych grup, a nie pojedynczych IP.

- Tworzenie IP Set

- W konsoli VCD Edge przejdź do sekcji SECURITY > IP Sets.

- Kliknij NEWi nazwij swój zestaw, np. Allowed_Internal.

- Dodaj zakres IP (np. 192.168.200.2 – 192.168.200.200).

- Zapisz klikając “SAVE“

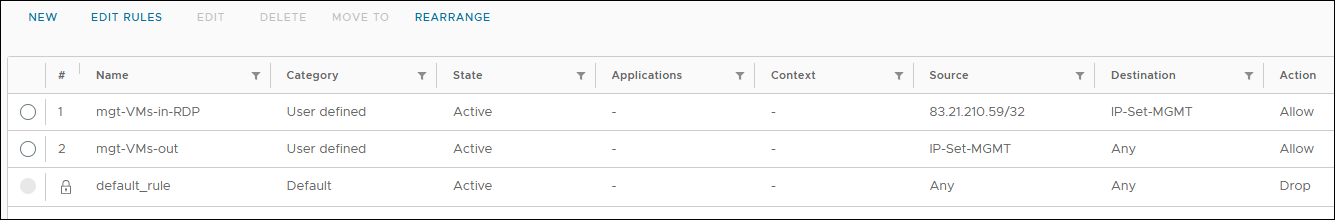

6. Wdrożenie reguł firewallowych w NSX Edge (ruch przychodzący i wychodzący)

- Przejście do konfiguracji NSX Edge

- W VMware Cloud Director wybierz Networking > Edge Gateways

- Otwórz Edge Gateway przypisany do Twojego Org VDC.

- Konfiguracja reguł firewall

- Przejdź do zakładki Firewall.

- Utwórz reguły pozwalające lub blokujące ruch przychodzący (Incoming) i wychodzący (Outgoing).

- Zdefiniuj źródło (Source), cel (Destination), protokół i porty (np. 80, 443, 3389), które mają być dozwolone/odrzucone.

- Priorytetyzacja reguł

- Upewnij się, że kolejność reguł jest prawidłowa, od najbardziej restrykcyjnych do mniej restrykcyjnych.

- Sprawdź w praktyce (np. ping, RDP), czy maszyna ma potrzebny dostęp i jest chroniona przed niechcianym ruchem

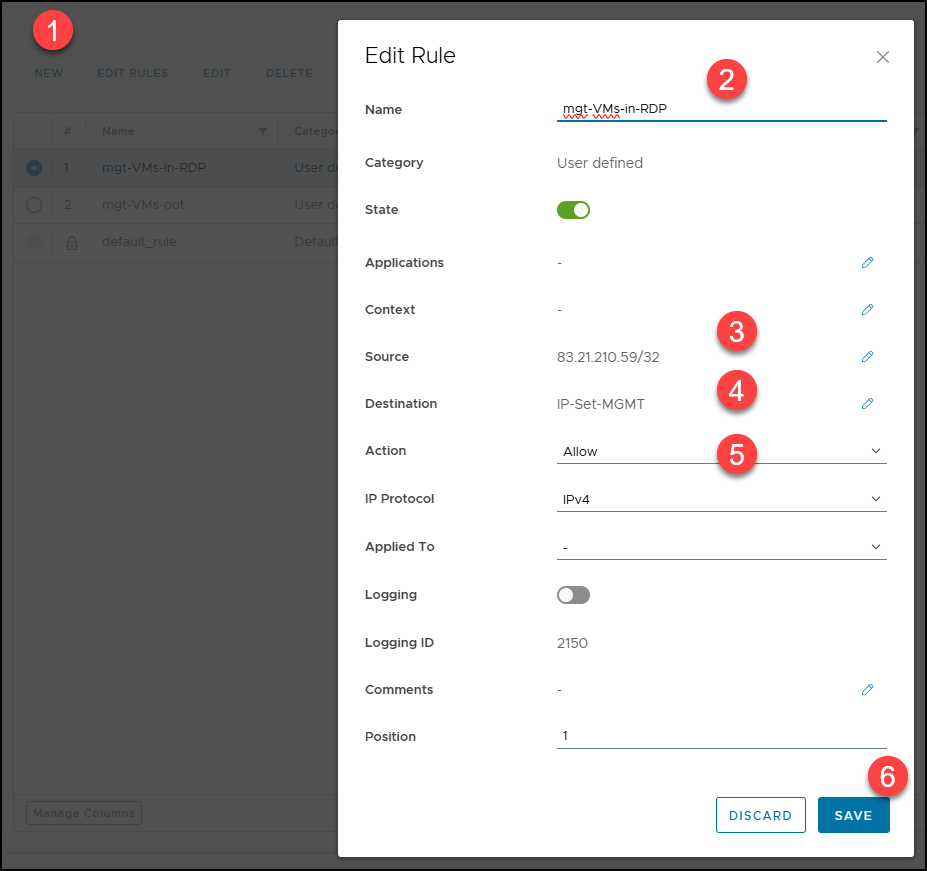

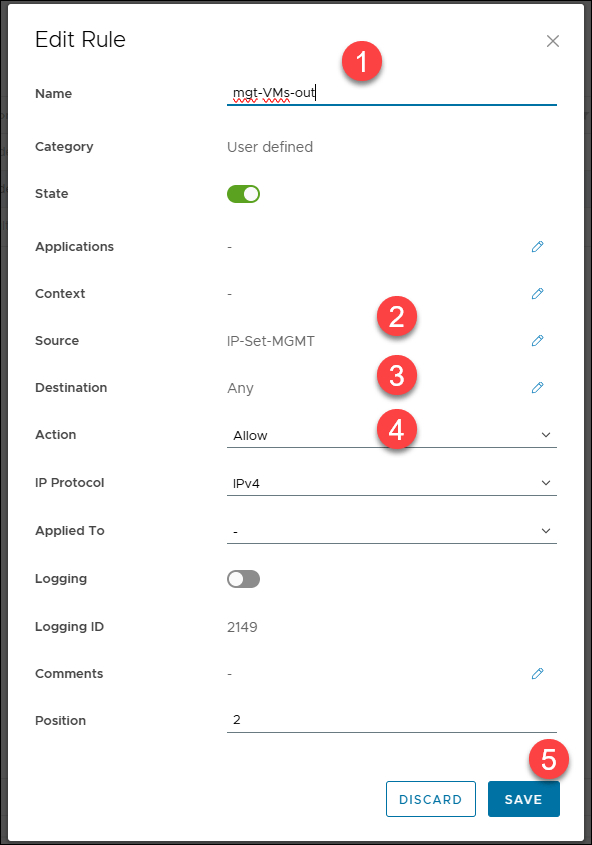

- Moje reguły:

- podstawowa lista reguł na start to dostęp do systemu Windows po porcie 3389 po RDP (mgt-VMs-in-RDP) oraz wyjście z tej samem maszyny na tzw “świat” (mgt-VMs-out)

- Szczegóły dotyczące: mgt-VMs-in-RDP gdzie adres na żródle to jest adres IP jaki w danym momencie używałem na swoim routerze od dostawcy internetu. Adresy docelowe to deficiowane powyżej w ramach IP SETu. Czyli adresy IP z sieci wewnętrznej.

- Szczegóły dotyczące: mgt-VMs-out

- podstawowa lista reguł na start to dostęp do systemu Windows po porcie 3389 po RDP (mgt-VMs-in-RDP) oraz wyjście z tej samem maszyny na tzw “świat” (mgt-VMs-out)

7. Test łączności (PING/www)

- Weryfikacja łączności z sieci lokalnej

- Na wdrożonej maszynie komenda

ping 8.8.8.8(test po IP) orazping www.cnn.comdziała poprawnie. - Tak samo strony internetowe otwierają się poprawnie używająć nazw.

- Na wdrożonej maszynie komenda

- Weryfikacja ruchu RDP (opcjonalne)

- Test łączności RDP także zakończył sie sukcesem.

- Najczęstsze problemy i rozwiązania

- Pamiętaj, że firewall w samym systemie operacyjnym może blokować pingi czy RDP – dostosuj ustawienia.

- Sprawdź, czy reguły NAT i firewall w NSX Edge nie kolidują ze sobą.

8. Podsumowanie

W niniejszym artykule wykonaliśmy podstawową konfigurację pierwszej maszyny w środowisku VMware Cloud Director przez GUI:

- Utworzyliśmy sieć zarządzającą (segment) i IP Pool.

- Wdrożyliśmy maszynę wirtualną z katalogu szablonów.

- Skonfigurowaliśmy reguły firewall i NAT (SNAT, DNAT) dla ruchu internetowego i RDP.

- Przeprowadziliśmy test łączności aby udowodnić iż bez wykonania powyzszego kroku komunikacja do sieci zewnętrznej nie będzie działała poprawnie

Te kroki stanowią solidną bazę do dalszego rozbudowywania środowiska w chmurze GigaCloud. W kolejnych artykułach z tej serii zajmiemy się między innymi konfigurowaniem środowiska za pomocą narzędzi Infrastructure as Code (Terraform), testami wydajności czy też funkcjami migracyjnymi i Disaster Recovery (DR).

9. Dalsze kroki i materiały

- Oficjalna dokumentacja VMware Cloud Director (głównie w języku angielskim).

- Poprzedni artykuł, w którym omówiliśmy przegląd środowiska:

Przegląd środowiska VMware Cloud Director w GigaCloud.

Jeśli masz dodatkowe pytania lub napotkasz trudności, zapraszamy do komentowania lub kontaktu przez formularz na stronie czy też znajldz mnie na Linkedin. Powodzenia w dalszej konfiguracji!

Informacje o nowych artykułach, świecie wirtualizacji i "cloud computingu" prosto na Twojego maila:

Dodam Cię do listy mailowej, z której możesz wypisać się w dowolnym momencie (jeden klik.) | Polityka Prywatności